1. 什么是Tokenization?

Tokenization是一种数据保护技术,它通过将敏感数据替换为一种无意义的符号(token)来降低数据泄露的风险。这种替换不会影响数据的可用性,因为在需要使用原始数据时,可以通过安全的方式进行逆向查找。Tokenization不仅保护了敏感数据,还提高了数据处理的安全性。它广泛应用于金融行业、医疗行业以及其他需要保护个人信息的领域。

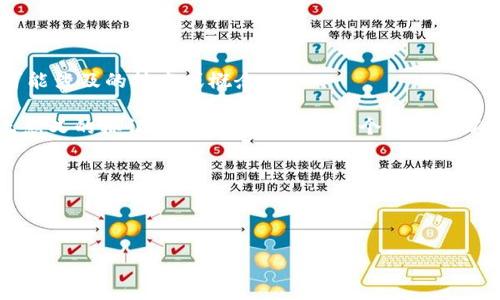

####2. Tokenization是如何工作的?

Tokenization的工作原理主要包括以下几个步骤。首先,系统会生成一个唯一的token,用于替换敏感数据。这个token与原始数据之间的关系一般会存储在安全的Tokenization数据库中。当需要访问原始数据时,系统会通过token进行查找,从而获取相应的敏感数据。

这种存储方式的关键在于Tokenization数据库的安全性。只有经过授权的用户和系统才能访问这些信息,确保数据的安全性和隐私性。

####3. Tokenization与传统加密技术的比较

虽然Tokenization和传统的加密技术都旨在保护敏感数据,但它们的工作方式存在差异。传统加密技术通常运用复杂的算法将数据转化为密文,而Tokenization则将数据直接替换为token,保持数据在处理过程中的可用性。

Tokenization的一个明显优势是在处理数据时无需解密,因此降低了潜在的安全风险。然而,由于Tokenization依赖于Tokenization数据库,若该数据库被攻击,攻击者也可以获得敏感数据。

####4. Tokenization的应用领域有哪些?

Tokenization的使用在多种行业都有重要的应用。金融行业常用Tokenization来保护支付信息,减少信用卡欺诈;医疗行业则利用Tokenization来保护病人数据,以遵循HIPAA等法律法规;电子商务平台通过Tokenization来安全地处理用户的支付信息,以增强用户的信任感。

除了这些行业,Tokenization也逐渐渗透到其它领域,如政府数据保护、教育信息安全等。其灵活性使其适用于许多需要数据保护的场景。

####5. Tokenization在数据保护中的作用是什么?

Tokenization对于数据保护至关重要。它能够有效地隔离敏感数据,从而在一定程度上防止数据泄露。同时,Tokenization还帮助企业遵守各类数据保护法规,减少由于数据泄露所带来的法律风险和财务损失。

此外,Tokenization可以提升用户对企业的信任度,表明企业对客户数据安全的重视。通过实施Tokenization,企业不仅仅是降低了风险,更是在客户中树立了良好的品牌形象。

####6. 实施Tokenization的挑战与解决方案是什么?

尽管Tokenization具有许多优点,但在实施过程中也会面临一些挑战。技术上的复杂性、业务流程的调整、成本控制都是企业需要考虑的问题。

为了解决这些挑战,企业可以通过引入专业的技术团队来支持Tokenization的实施,同时制定详细的实施计划,确保技术与业务流程的高效配合。此外,企业还应评估成本效益,制定合理的预算,为Tokenization的长远实施奠定基础。

以上内容只是一个初步的框架和部分介绍。如需更详细的3500字内容,可以根据上述大纲逐步扩展每一部分的细节和实例。